https://www.finmag.cz/inspirace/432817-lzou-kradou-a-podvadeji-a-vy-jim-za-to-jeste-zaplatite

Lžou, kradou a podvádějí. A vy jim za to ještě zaplatíte

Kdejaká firma má pocit, že zabezpečení svých dat i sítí má už dávno vyřešené. Antivir v počítačích přece už všichni mají, firewall funguje, a na školení také všichni byli... Že tomu tak ovšem není, ukazují takzvané red teamingové testy. Až při nich se ukážou ty pravé díry v systému.

Je to poměrně mladý byznys, který odhaluje největší slabiny firmy. Ostatně, zavzpomínejte: Kolikrát jste u dveří do kanceláře nebo budovy pustili dovnitř řemeslníka, který měl plné ruce nářadí, a tím pádem si nemohl otevřít? Nebo kurýra s jídlem, který nesl oběd paní ze druhého patra, o které jste sice nikdy neslyšeli, ale kdo vy jste, abyste znali každého ve firmě...?

Ne, tohle nemá vyvolávat paranoiu, která povede k tomu, že už nikdy nikomu nepomůžete. Je to jen příklad scénářů, kterým dnes a denně onen pocit, že pro zabezpečení firmy udělali všichni všechno, vyvracejí takzvané „červené týmy“. Služby těchhle „najatých špionů“ nabízí v Česku jen několik málo firem, mezi kterými je například i brněnská společnost AEC. Ta nám dovolila nahlédnout za oponu.

Členové „červeného týmu“ ve zkratce vlezou, kam můžou. A klidně při tom vykradou auto a odnesou z něj služební notebook. Naznačené scénáře tyhle firmy využívají, když se chtějí dostat dovnitř budov. A to například i do serverovny, kterou potřebují ovládnout. Šéfové IT prověřovaných společností se pak nestačí divit, kam všude se cizí subjekt dostal.

Tím pravým smyslem služby je, že se na ni nikdo nemůže připravit: testování probíhá zcela potají, a to klidně i několik měsíců.

Etičtí hackeři

Tahle služba se v zahraničí zažila pod označením „Red Teaming Operations“. „Je to komplexní způsob testování, který dokáže věrně simulovat nebezpečné útoky nejen na technologie a procesy ve firmě, ale i na její zaměstnance a fyzické prostředí. To všechno za využití dost nestandardních metod, kdy lžeme, krademe a podvádíme,“ poodhaluje pro Finmag.cz běžně používané postupy Martin Koppon, kyberbezpečnostní specialista.

Red Teaming

Pojem je odvozený od výrazu Red Team (červený tým), který označuje tým zkušených etických hackerů. Ten simulovaný útok realizuje a využívá při tom stejně sofistikované prostředky jako reální útočníci. Proti „červenému týmu“ stojí na straně cílové společnosti takzvaný „modrý tým“ (Blue Team), což je skupina odborníků starajících se o zabezpečení, detekci a řešení kybernetických incidentů. Jeho cílem je udělat vše pro to, aby útok nebyl úspěšný, a pokud už útok úspěšný je, potom ho co nejrychleji odhalit, zadržet a zabránit jeho opakování.

Zdroj: AEC

A jestli rozumíte anglicky, tohle video vám to vysvětlí ještě detailněji:

Sám studoval ve Walesu, v anglosaském prostředí, kde už se podobné typy testování připravenosti lidí a technologií dělají léta. V Česku se o nich ví posledních pár let. Je to ale služba, kterou má v nabídce jen několik málo jednotek subjektů, přičemž je otázkou, do jaké míry ji opravdu umí poskytnout. Vyžaduje totiž zapojení různých typů odborníků.

V zásadě zahrnuje dvě části: už docela známé penetrační testování, kdy zaměstnanci dopředu vědí, že se na jejich technologie začne útočit. Oni se už jen snaží s vypětím všech sil své sítě a zařízení ubránit. Právě proto se ostatně někdy v nočních hodinách nemůžete dostat třeba do internetového bankovnictví, protože penetrační testy, kterými musí banky ze zákona pravidelně procházet, se někdy skrývají pod slůvky „nutná údržba“.

Druhou část Red Teaming Operations tvoří takzvané testy sociálního inženýrství – všechno to, kde se „etičtí hackeři“ (o tom víc později) snaží dostat přístupové údaje od samotných zaměstnanců. Tím pravým smyslem téhle služby přitom je, že se na ni nikdo nemůže připravit: testování probíhá zcela potají, a to klidně i několik měsíců.

Ve chvíli, kdy dostanou razítko, rozjíždí se akce, která může vypadat jako z akčního filmu. Lže se, podvádí i krade.

Cvičení jako u hasičů

Jak říká Martin Koppon i jeho kolega Igor Čech, tahle služba je něco jako hasičské cvičení: jistě, že kolem sebe máte spoustu odborníků, kteří vědí, jaké postupy mají aplikovat při evakuaci výškové budovy, v tomhle případě systému, který obsahuje citlivé údaje třeba i milionů klientů. Dokud podle nich ale nebudete muset pracovat při reálném ohrožení, nebudete s jistotou vědět, jestli fungují. A hlavně: jak se při tom všem budou vaši lidé chovat.

Práskač, nebo výzkumník? Špiona můžete mít v práci i vy

Nejen červené týmy na vás mohou číhat přímo v práci. Další skrytou identitou může být takzvaný mystery worker. Krtek v práci. Na měsíc se nechá zaměstnat a po práci podává hlášení, jak to ve firmě klape. Výzkumník, nebo práskač? Tenhle text z říjnového Finmagu by dost možná měl zajímat právě vás.

„Objednat si nás tím pádem většinou chodí security manažeři nebo lidé zodpovědní za IT. Ti pak informují například generálního ředitele, který nám vždycky musí podepsat svolení k tomu, kam všude smíme proniknout a co všechno budou naše aktivity zahrnovat. Všechno se drží v utajení, o našem zapojení by měli ideálně vědět jenom jeden dva lidé ve firmě,“ přibližuje Igor Čech.

Ač pro to nemají žádné datové podklady, tuší, co bývá momentem, kdy se zájemci pro jejich službu rozhodnou – bývá to většinou po interním průšvihu nebo problému u konkurence, kdy lidé začnou přemýšlet nad tím, jak by asi v tentýž moment reagovali jejich zaměstnanci. Lidé a jejich chování jsou totiž klíčem ke všemu.

„Vezměte si banku. I když se mluví o hackerském útoku, tak si většina představí obří trezor se spoustou peněz, ke kterému si hackeři vymůžou přístup a vykradou ho. Jenže takhle to oni nedělají, oni získají díky neopatrnosti lidí nebo nedokonalosti zabezpečení přístupy k jednotlivým účtům a postupně je vysávají. Totéž platí u firem. Nejjednodušší je dostat se do nich přes lidi,“ říká Čech.

Ve chvíli, kdy dostanou jeho kolegové na projekt razítko, rozjíždí se akce, která skutečně může vypadat jako z akčního filmu. Plánují se různé „vektory útoků“, lže se, podvádí i krade. Několikačlenný tým se dělí na různé sekce. Část může sedět za počítačem a lustrovat internetové aktivity zaměstnanců, část se pouští přímo do terénu.

Na CD byl většinou viditelný nápis. Když někdo viděl odměny 2020 nebo platové výměry, vždycky se našel někdo, kdo se podíval...

Červený tým v akci

Příkladem, jak „červený tým“ funguje, je třeba využití veřejně sdílených informací na sociálních sítích. Když o sobě někdo na volně přístupném účtu píše, že má rád motorky a shání nějakou konkrétního typu, není nic jednoduššího než mu poslat fiktivní inzerát se škodlivým kódem. S pomocí něj už lze proniknout do interního systému. Zadní vrátka, o kterých nikdo zevnitř neví, se tak právě otevřela.

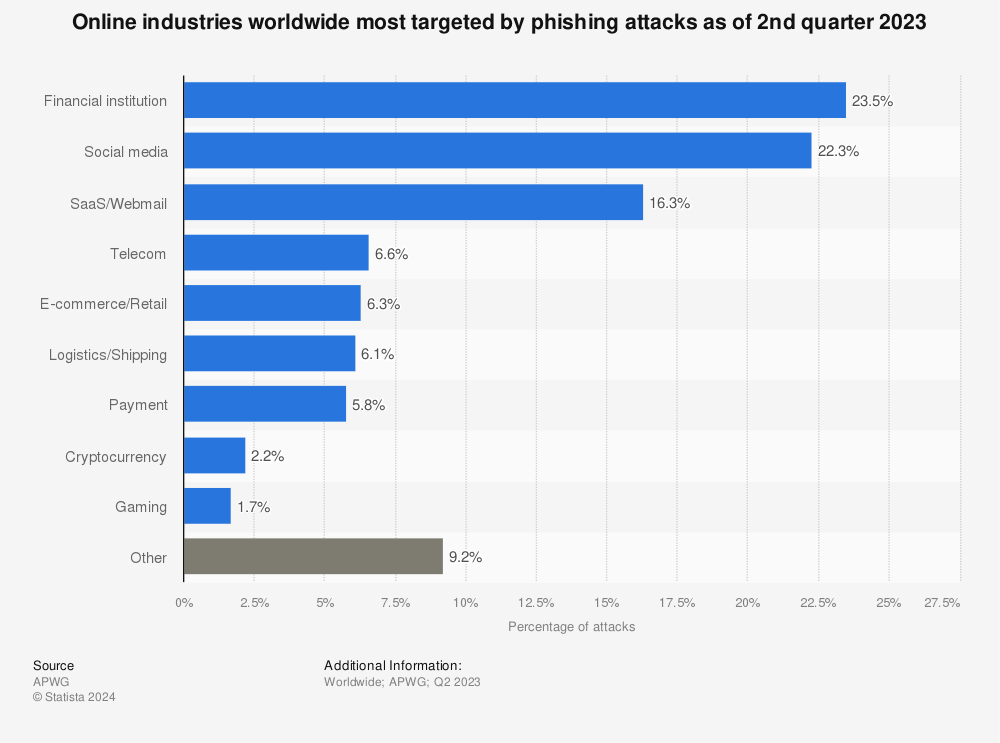

Další část útoků zas sází na specialisty na sociální inženýrství, phishing nebo specializované telefonisty, kteří si například zjistí jméno IT manažera firmy. Následně do ní zavolají, omluví ho, že je nemocný, a že přijde „jiný“ kolega. Jiní útočníci zase po kancelářích rozhazují infikované flash disky a pak už jen čekají, kdo si je první vloží do počítače.

„Od té doby, co už počítače skoro nemají mechaniky na CD, ale tahle taktika už není tak úspěšná. Na CD byl většinou viditelný nápis. Když někdo viděl slova jako ‚odměny 2020‘ nebo ‚platové výměry‘, vždycky se našel někdo, kdo se podíval,“ pousmívá se Čech.

Chcete angažované zaměstnance? Nechte je žít!

„Pokud chcete angažované zaměstnance, musíte jim apriori věřit.“ To je obecná rada, která se podle experta na pracovní trh Tomáše Ervina Dombrovského z LMC zcela jasně potvrdila během pandemie covidu. „Lidé prostě chtějí dělat dobrou práci,“ říká Dombrovský ve Finmag podcastu. Tahle poučka by se mohla hodit, protože firmě loajální zaměstnanec bude dost pravděpodobně ve vyšší míře dbát i na její zabezpečení a další nutné postupy. Poslechněte si:

Co se týče samotného fyzického proniknutí do firmy, realita už je poněkud jiná než obecná představa fanoušků kriminálek. Namísto tmavé noci a černých kukel totiž chodí tihle útočníci většinou za bílého dne v přestrojení za kurýry donáškových služeb. A snaží se jen vyvolat nestandardní situace, kdy se krásně ukáže, kdo si je jak jistý.

Standardní součást práce těchhle IT specialistů je také snaha o odkup nepoužívané techniky, na níž se následně pokoušejí obnovit stará data. Nebo taky prolézají odpadky, protože nikdo nikdy neví, komu se nechtělo s vyřazenými dokumenty ke skartovačce. „Umíme také zfalšovat e-mail od ředitele, ve kterém oznámíme mimořádné technické opatření. Tomu se pak lidé brání těžko,“ přidává Koppon.

Krajní metodou získání citlivých informací je únos pro firmu klíčového člověka. Jeho scénář má Koppon s kolegy teoreticky vymyšlený.

Red teaming a etika

Zájem je také o testování toho, jak se na výjezdech chovají obchodní zástupci. Ti chodí po schůzkách, jezdí všude možně, spí po hotelích a při tom všem s sebou mají služební počítač. Někdo ho nespustí z očí, jiný ho bez obav nechá na zadním sedadle auta… „V rámci cvičení jsme už i vytloukli okénko u auta a notebook vzali. Odvahu k tomu našla zatím jen jedna jediná firma, ale pro tento konkrétní případ to bylo opravdu důležité,“ říká Čech.

Etičtí záškodníci

White hat neboli etický hacker je hovorový název pro hackera nebo specialistu na počítačovou bezpečnost, který se zaměřuje na penetrační a další testy pro zajištění bezpečnosti informačních systémů. Termín etický hacker byl vytvořen firmou IBM a zahrnuje více kategorií než jen penetrační testování. Jedním z prvních případů, kdy byli využiti etičtí hackeři, bylo hodnocení bezpečnosti operačního systému Multics na potenciální využití tohoto systému jako dvojúrovňový systém (tajné/přísně tajné). Tento test byl proveden letectvem Spojených států. Autoři prováděli reálné testy, takže jejich výsledky mohly věrohodně reprezentovat druhy přístupů, které by mohl útočník získat. Prováděli jak testy na pouhý sběr dat, tak testy na poškození systému. Je zřejmé, že zadavatele zajímaly oba výsledky.

Zdroj: Wikipedia.org

Poukazuje tím na další systémový problém. Když se na cestách někomu útočník vloupá do auta, člověk většinou volá policii, řeší auto samotné. Ne každý hned volá do firmy, že se něco stalo (což by měl) a ještě méně lidí řeší zmizení služebního notebooku. Což je ještě větší problém, protože čím delší dobu ho cizí člověk má, tím pravděpodobněji se dostane do interních systémů.

„Tady šlo hlavně o to ověřit si, do jaké míry se lidé chovají podle doporučených postupů. Když totiž dojde na věc, kdekdo na ně zapomene. Proto je tak nutná živá zkušenost,“ zdůrazňuje Koppon.

Krajní metodou získání citlivých informací je únos pro firmu klíčového člověka. Jeho scénář má Koppon s kolegy teoreticky vymyšlený, příliš se do něj ale nehrnou. „Jsme etičtí hackeři, všechno tohle děláme pro dobrou věc, protože zákazníkům to hrozně pomůže. I na našich lidech, hlavně když se zaučují, je ale vidět, že některé věci jsou pro ně morálně problematické,“ přiznává bezpečnostní manažer. A vzpomíná na jednu etapu, kdy firma angažovala k fyzickým průnikům profesionální herce: ti se prý morálními zábranami tolik netrápili a ostatní kolegové se toho od nich hodně naučili.

Dobrá zpráva pro firmu bývá už jen to, že o útoku z vnějšku ví. Dalším nesporným benefitem odhalení slabých míst.

Fotodokumentace nutná

Standardně musí mít každý člen útočícího týmu docela hluboké IT a bezpečnostní vzdělání a hlavně se držet striktně dohodnutých pravidel hry. Ta se na začátku specifikují velice konkrétně, aby zadavatel věděl, co může čekat, ale aby se chránil také samotný tvůrce projektu. Proto se mimo jiné celou dobu dělá fotodokumentace a ten, kdo si službu objednává, dostává na závěrečném workshopu podrobné informace, kam až se „červený tým“ prokopal.

To je ovšem také zajímavý moment – „cvičení“ končí v bodě stanoveném smlouvou. Ale zastavil by se v ten moment útočník? Těžko. Proto kyberbezpečnostní odborníci apelují na to, aby se hranice a limity vytyčovaly co nejméně, aby se doopravdy přišlo na to, jak je firma připravená. Je to pro dobrou věc.

„Jen jednou se nám stalo, že jsme nic nenašli. Jak jsme později zjistili, bylo to proto, že pár dnů před startem projektu udělala nějaká kolegyně opravdu průšvih a všichni měli ještě strach, takže si dávali pozor. Jinak ale najdeme vždycky na někoho něco,“ říká přesvědčivě Čech.

A není to rozhodně špatně. Dobrá zpráva pro firmu bývá už jen to, že o útoku z vnějšku ví. Dalším nesporným benefitem je, že se povede přesně ukázat na slabá místa. Mají je totiž všichni.

Kam dál? Zajímavé čtení na Finmagu:

- Proč vidím, co jiní ne? Jak vzniká jedenáct milionů veřejných prostorů

- Změňte heslo, prodejte akcie. Facebook možná pustil i vaše data

- Prachy, moc a zase prachy. Dezinformační cirkus má žně

- Práskač, nebo výzkumník? Špiona můžete mít v práci i vy

- Jeden musel z kola ven: Pikantní historie z dějin měnového fondu

Jak jde dohromady byznys a medicína? Dočtete se v novém Finmagu

Je medicína byznys? Jak pro koho. „Frustraci mladých lékařů chápu. Nemají ani na chůvu, aby jim pohlídala děti, když pracují,“ říká přednosta chirurgické kliniky Robert Lischke.

MEDICÍNA A BYZNYS

Jak venkovští praktici nepřicházejí o iluze • Ženy mění medicínu • Nejstarší pražská nemocnice objektivem Alžběty Jungrové • Nejdražší léky na světě • Obézních přibývá, Česko dohání USA.

BYZNYS JE HRA

„Investice do umění se do tabulek nevtěsná,“ říká Pavlína Pudil z Kunsthalle • Nejdražší materiál roku 2023? Hrst štěrku z vesmíru za miliardu dolarů • Ekologie musí být podle Tomáš Nemravy, výrobce dřevěných domů, ekonomická.

Nejnovější podcasty